🔐 Single Sign‑On & Provisioning: SAML, OAuth/OIDC und SCIM

In diesem Artikel wird erklärt, wie Sie Single Sign‑On (SSO) mit SAML oder OAuth / OIDC einrichten und wie SCIM für die automatisierte Benutzerbereitstellung integriert werden kann. Ziel ist, dass technische Teams und Kunden dieselben Voraussetzungen verstehen und korrekt konfigurieren.

🔍 Inhaltsübersicht

- Überblick: SAML vs. OAuth/OIDC vs. SCIM

- Voraussetzungen & Terminologie

- SSO mit SAML einrichten

- SSO mit OAuth / OIDC einrichten

- SCIM (User Provisioning) konfigurieren

- Fehlerquellen & Hinweise

- FAQ

ℹ️ Hinweis: Für bestimmte Schritte (z. B. SCIM Secret Token, technische Freischaltungen) ist ein Austausch mit dem ValueStreamer Support erforderlich:

👉 Help Desk Portal – Ticket erstellen

📧 Alternativ: support@valuestreamer.de

Überblick: SAML vs. OAuth / OIDC vs. SCIM

| Technologie | Zweck | Vorteil / Anwendungsfall |

|---|---|---|

| SAML | Authentifizierung, Login | Enterprise-Standard, breite IdP-Unterstützung |

| OAuth/OIDC | Authentifizierung & Autorisierung | Für mobile Apps und APIs geeignet |

| SCIM | Benutzer-Provisionierung | Automatische Nutzerbereitstellung aus IdP |

ℹ️ Hinweis: OAuth benötigt OIDC zur Übergabe von Nutzerinformationen (Name, E-Mail etc.).

Voraussetzungen & Terminologie

- IdP: Identity Provider (z. B. Azure AD, Auth0)

- SP: Service Provider – hier: ValueStreamer

- Entity ID: Eindeutige Kennung eines Systems

- ACS URL (SAML): Zieladresse für SAML-Responses

- Redirect URI (OIDC): Rückleitungsadresse nach Login

- Provisioning Endpoint (SCIM): API-Zugang für Benutzer-Sync

✨ Tipp: Dokumentieren Sie alle relevanten URLs, Tokens und Attribute zentral im Projekt.

🛠️ SSO mit SAML einrichten

🔄 Rollenbasierte Übersicht: Wer liefert was?

🔹 Bereitgestellt durch ValueStreamer

-

ACS URL (Assertion Consumer Service URL):

https://api-<tenant>.valuestreamer.de/saml/SSO -

SP Entity ID: Wird pro Tenant vom System generiert

Diese URL muss vom Kunden in dessen IdP hinterlegt werden. Sie dient als Ziel für die Rückleitung der SAML-Response nach erfolgreichem Login.

🔸 Bereitgestellt durch den Kunden

-

Metadata-URL des Identity Providers

-

Azure-Bezeichnung: App-Verbundmetadaten-URL

-

Beispiel:

https://login.microsoftonline.com/<tenant-id>/federationmetadata/2007-06/federationmetadata.xml

-

📸 Screenshot: Azure Beispiel mit Farbcodes — Grün = von ValueStreamer, Gelb = vom Kunden-png.png?width=1353&height=1245&name=grafik-20240126-085302%20(2)-png.png)

📌 Bereitgestellt durch ValueStreamer:

-

SAML Endpoint (ACS URL):

https://api-<tenant>.valuestreamer.de/saml/SSO -

SP Entity ID: Wird individuell pro Tenant vom ValueStreamer-System generiert

Der Kunde muss diese URL in seiner IdP-Konfiguration hinterlegen, damit erfolgreiche Logins an ValueStreamer zurückgeleitet werden können.

⚠️ Achtung: Exakte Schreibweise erforderlich (inkl. Schrägstrich am Ende)

📌 Vom Kunden bereitzustellen:

-

Metadata-URL des IdP

-

z. B. bei Azure: App-Verbundmetadaten-URL

-

Format:

https://login.microsoftonline.com/<tenant-id>/federationmetadata/2007-06/federationmetadata.xml

-

🛠️ Konfiguration in ValueStreamer

1. Metadaten importieren (via bereitgestellter URL)2. Attribute mappen:

-

-

NameID -

user.mail -

user.givenname -

user.surname

-

✨ Tipp: Verwenden Sie Testnutzer vor Produktiv-Schaltung

✨ Tipp: Farbcode-Dokumentation (grün = SP / gelb = IdP) zur Klarstellung von Zuständigkeiten verwenden

🛠️ SSO mit OAuth / OIDC einrichten

🗂️ OAuth/OIDC einrichten mit Azure AD

📌 Erforderliche Daten

-

Azure Authentication URL:

https://login.microsoftonline.com/<tenant-id> -

Client ID: Wird bei der App-Registrierung generiert

-

Redirect URI:

https://<company>.valuestreamer.de

🛠️ Schritt-für-Schritt-Anleitung

-

Anwendung registrieren

-

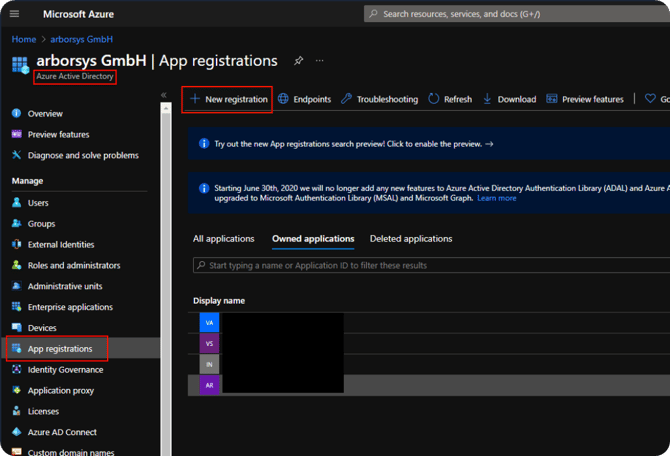

Navigieren Sie in Azure AD zu App registrations und klicken Sie auf New registration.

📸 Screenshot: Azure AD Portal – App Registration öffnen ("New registration")

-

-

Redirect URI konfigurieren

-

Gehen Sie im Menü zu Authentication und tragen Sie die Redirect URI unter "Single-page application" ein.

📸 Screenshot: Redirect URI konfigurieren im Bereich "Authentication"

-

-

Client-ID kopieren

-

Nach der Registrierung finden Sie die Application (client) ID unter den App-Details.

📸 Screenshot: Übersicht mit Application (Client) ID

-

-

Scopes definieren

-

openid,profile,email

-

-

In ValueStreamer eintragen

-

Auth-URL:

https://login.microsoftonline.com/{tenant}/oauth2/v2.0/authorize -

Token-URL, Client-ID, Secret, Scopes

-

⚠️ Achtung: Redirect URI muss exakt übereinstimmen.

🗂️ OAuth/OIDC einrichten mit Auth0

📌 Erforderliche Daten

-

Auth0 Domain: z. B.

mycompany.auth0.com -

Client ID: Wird bei App-Registrierung generiert

-

Allowed Callback URLs:

https://<company>.valuestreamer.de -

Allowed Logout URLs: Optional

-

Allowed Web Origins: Optional

📸 Screenshot: Auth0 – Eingabemaske für Callback URLs

🛠️ SCIM (User Provisioning) konfigurieren

1. Enterprise Application vorbereiten

✨ Tipp: Falls noch keine App vorhanden ist, erstellen Sie unter Microsoft Entra ID → Enterprise Applications eine neue Anwendung:

📸 Screenshot: Create your own application – Name eingeben und "Non-gallery" auswählen

2. Automatisches Provisioning aktivieren

-

Öffnen Sie die Enterprise Application → Provisioning → Modus: "Automatic"

📸 Screenshot: Provisioning Mode auf "Automatic" setzen, Felder ausfüllen

-

Tragen Sie ein:

-

Tenant URL:

https://api-<tenant>.valuestreamer.de/scim/v2/ -

Secret Token: Vom ValueStreamer Support anfordern

-

-

Verbindung testen

📸 Screenshot: Erfolgreiche Testverbindung (grüne Statusmeldung)

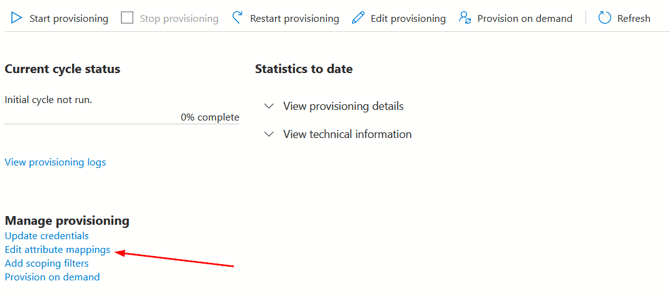

3. Benutzer-Attribute mappen

-

Edit Attribute Mappings → Provision Azure Active Directory Users

📸 Screenshot: Übersicht Attribut-Mapping aufrufen

📸 Screenshot: Mapping externalId → objectId + andere relevante Attribute-png.png?width=670&height=483&name=grafik-20240523-124434%20(1)-png.png)

| Zielattribut | Azure-Attribut |

externalId |

objectId |

mail |

mail |

givenName |

givenName |

surname |

surname |

⚠️ Achtung: Nur definierte Attribute verwenden – zusätzliche führen zu Fehlern.

✨ Tipp: E-Mail im IdP (Typ: "work") muss mit ValueStreamer-E-Mail übereinstimmen.

4. Gruppen-Mapping deaktivieren

-

Edit Attribute Mappings → Provision Azure Active Directory Groups

📸 Screenshot: Gruppen-Mapping öffnen-png.png?width=670&height=302&name=grafik-20240116-123509%20(1)-png.png)

-

Deaktivieren Sie:

📸 Screenshot: Deaktivieren

⚠️ Achtung: ValueStreamer unterstützt keine Gruppenbereitstellung.

Fehlerquellen & Hinweise

⚠️ Häufige Probleme:

- Fehlende Attribute (z. B.

externalIdnicht gemappt) - Zusätzliche, nicht unterstützte Felder

- Ungenaue Redirect- oder ACS-URLs

- Abgelaufene oder falsche Tokens

⚠️ Einschränkung: Microsoft Entra ID unterstützt keine verschachtelten Gruppen – nur direkt zugewiesene Nutzer werden synchronisiert.

📸 Screenshot: Hinweistext zu Nested Groups (Microsoft Entra Doku)

✨ Tipp: Systemuhren zwischen IdP und ValueStreamer sollten synchron laufen.

❓ FAQ

Wie unterscheidet sich OAuth von OIDC?

OIDC ist eine Identitätsschicht für OAuth, die Login-Informationen liefert (z. B. E-Mail, Name).

Kann ich mehrere SSO-Methoden parallel konfigurieren?

Ja, z. B. SAML für interne Nutzer, OAuth/OIDC für externe Apps.

Werden Gruppen via SCIM synchronisiert?

ValueStreamer unterstützt keine Gruppen. Gruppen-Provisioning muss deaktiviert werden.

Was passiert bei Benutzerlöschung im IdP?

Bei aktivem SCIM wird der Benutzer auch in ValueStreamer entfernt oder deaktiviert.

Wie oft synchronisiert Azure Entra ID?

Standardintervall liegt bei ca. 40 Minuten.

🔹️ Hilfe benötigt?

ℹ️ Hinweis: Für bestimmte Schritte (z. B. SCIM Secret Token, technische Freischaltungen) ist ein Austausch mit dem ValueStreamer Support erforderlich:

👉 Help Desk Portal – Ticket erstellen 📧 Alternativ: support@valuestreamer.de